Quien dice ser un hacker significa que son delincuentes que copian y publican datos sin autorización. Estos sombreros negros, en nombre de vaqueros malvados con sombreros negros de las viejas películas del Lejano Oeste, intercambian datos robados o hacen trampa a costa de sus semejantes.

Pero también hay piratas informáticos que utilizan su conocimiento de forma legal y ética. Estas tapas blancas son solicitadas, por ejemplo, por probadores de penetración bien pagados (Pentestars) que monitorean las fallas de seguridad para sus empresas.

Común a todos los piratas informáticos, además de sus conocimientos técnicos, facilitan su trabajo con programas especiales para completar muchas tareas primero. Muchas de estas herramientas de piratería están disponibles de forma gratuita y su uso es perfectamente legítimo; no hay razón para convertirlas en fantasmas. Hay mucho que decir acerca de usar las herramientas usted mismo y explorar la seguridad de sus propias computadoras, enrutadores, etc., o incluso la seguridad del cliente. Sin embargo, cualquier persona que viole las leyes aplicables y ataque a organizaciones de terceros será, por supuesto, procesada. Hemos desarrollado una clasificación bien establecida de la situación jurídica.

Caballero de brillante armadura

Hemos probado muchas herramientas de piratería y esta revista ofrece una selección de los programas más interesantes que tienen que ser el salvador en caso de emergencia. Muchas herramientas de piratería se inician directamente en Windows y son fáciles de usar gracias a una interfaz gráfica de usuario, mientras que otras cumplen con todos los clichés y solo se ejecutan en el shell de Linux basado en texto. Nos gustaría mostrarle la gama completa: hemos encontrado ayudantes útiles para el trabajo diario de Windows y consejos sobre cómo usarlo. Por ejemplo, si ha olvidado la contraseña de un archivo de Word y está en peligro de presentar una tesis de licenciatura, pruebe el descifrador de contraseñas John the Ripper. Si está iniciando desde su Windows, restablezca su contraseña con Windows Login Unlocker.

¿Está ayudando a su suegra a cambiar a la nueva computadora, pero ya no puede encontrar la contraseña de WLAN que configuró hace años? Con herramientas como LaZagne, puede leerlo desde su computadora anterior y exportar datos de acceso múltiple que se han acumulado a lo largo del tiempo y acelerar el movimiento. También le mostraremos cómo restaurar archivos irreversibles.

Prueba de seguridad

El siguiente paso es un poco más difícil con herramientas especiales, que no todos pueden hacer nada, pero tienen habilidades asombrosas. Con el versátil escáner de red Nmap, puede obtener rápidamente una descripción general de la situación en su red e incluso detectar a un vecino navegando por la WLAN de la última persona. En el mismo pase, puede verificar sus dispositivos en busca de problemas de seguridad.

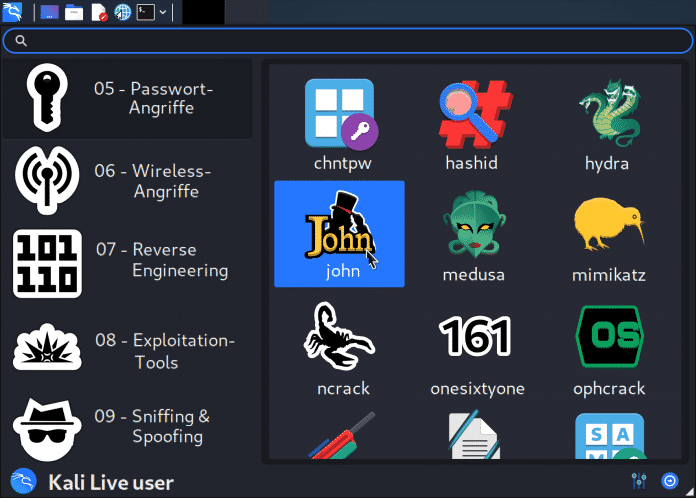

Conoce a Hydra, Medusa y John the Ripper: las herramientas de piratería con nombres de sonido peligrosos, si se usan correctamente, resolverán el problema real.

Los sitios web de WordPress están constantemente en llamas porque los atacantes saben muy bien que una actualización de seguridad fallida es suficiente para capturar todo el servidor. Las extensiones obsoletas y vulnerables ya se han vuelto obsoletas para muchos operadores de WordPress. Si usa la misma herramienta que el atacante, puede detectar cualquier falla de seguridad de manera oportuna y tomar medidas antes de que sus datos se comercialicen en la Darknet.

Por último, pero no menos importante, le mostraremos cómo crear un dispositivo de piratería de arranque. Kali está basado en Linux con muchas herramientas de seguridad que puede probar directamente. Todo lo que necesita es una memoria USB de al menos 8 GB y algo de tiempo. Algunas herramientas son algo imposibles, pero puede beneficiarse del conocimiento especializado adquirido durante un largo período de tiempo. Lo ideal para los días lluviosos de otoño.

En c’t 23/21 aprenderás los trucos de los hackers. Con las herramientas adecuadas, puede descifrar contraseñas olvidadas, detectar brechas de seguridad en su red y cifrar documentos de Word. Analizamos qué hace que WordPress sea tan único y lo ayudamos a comenzar y a encontrar temas y complementos relevantes. Ver del 22 al 23/21 de octubre Tienda Highs Y en un quiosco de periódicos bien surtido.

(Rey)

«Amante de los viajes extremos. Fanático del tocino. Alborotador. Introvertido. Apasionado fanático de la música».